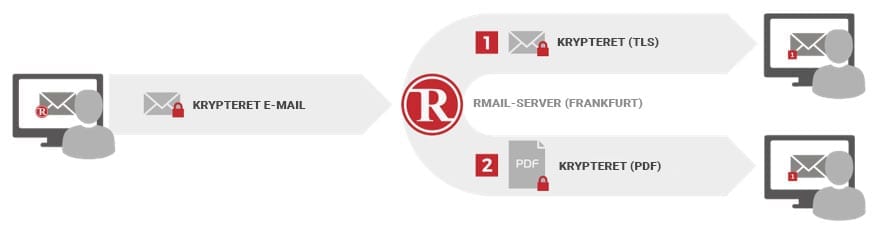

Det betyder først og fremmest, at du (stadig) krypterer dine e-mails i overensstemmelse med Datatilsynets skrappeste anbefalinger. Dernæst betyder det, at de af dine modtagere, der kører med gamle versioner af TLS (1.0 eller 1.1) på deres mailserver, fremover vil modtage dine RMails som krypterede PDF-vedhæftninger.

Datatilsynet har som bekendt skærpet kravene til kryptering af e-mails, men nu altså også til hvilken version af TLS, der benyttes. Det giver god mening, da TLS 1.2 er sikrere end tidligere versioner. Faktisk udvikles der allerede på version 1.3, som givetvis vil blive standard på et tidspunkt. Som RMail-kunde kan man være sikker på, at vi altid vil leve op til Datatilsynets anbefalinger.

En af de smarteste funktioner i RMail er, at man kan være sikker på at ens mail bliver sendt krypteret, lige meget hvilket mail-program og hvilken mailserver modtageren anvender. Det sker ved, at RMail før afsendelse af en e-mail, undersøger om der understøttes TLS (kryptering på transportlaget) hele vejen frem til modtageren.

Gør der ikke det, vil RMail automatisk lægge e-mailen samt eventuelle vedhæftninger ned i en PDF-folder og kryptere det hele med en 256AES-kryptering. Det nye er, at RMail ikke længere accepterer at sende med TLS-metoden, hvis TLS-versionen er under 1.2, og derfor oftere vil anvende PDF-krypteringen.

Det er et spørgsmål, som ingen rigtig kan svare på. Alle store e-mail-udbydere (eksempelvis Gmail og Outlook) understøtter TLS 1.2. Ifølge Google understøtter ca. 90 procent af verdens e-mailbrugere TLS, men hvor stor en del af dem, der er på version 1.0 eller 1.1 vides ikke.

Hvis man for eksempel primært sender e-mails til brugere, der opholder sig i lande, hvor udbredelsen af TLS 1.2 er meget lav, kan det give mening at gøre en undtagelse. Klik her og udfyld formularen – så vil jeres RMail indenfor 24 timer igen acceptere TLS 1.0 og 1.1. Er du systemadministrator med adgang til din egen RMail portal, kan du selv foretage indstillingen under “settings” og du behøver dermed ikke at give os besked om eventuelle ændringer.

Vi giver ordet til Datatilsynet (link):

- Størstedelen af kommunikation over netværk, som fx internettet, foregår ved, at indholdet af kommunikationen sendes i såkaldte pakker. En pakke er en enhed, som altid følger en bestemt struktur, således at afsender- og modtagersystemet forstår, hvordan den skal læses.

- Der findes anerkendte og udbredte protokoller, fx Transport Layer Security (TLS), til at kryptere indholdet af disse pakker, når de sendes over åbne netværk. TLS kan anvendes til sikker kommunikation over åbne netværk i mere generel forstand. Da afsendelse af e-mails kan betragtes som en almindelig fremsendelse af pakker, kan TLS benyttes til at tilføje et lag af sikkerhed oven på den almindelige e-mail protokol, Simple Mail Transfer Protocol (SMTP).

- Hvis man som dataansvarlig anvender fx TLS, skal man sikre sig, at krypteringen er til stede når e-mailen transporteres over de åbne netværk der forekommer, fra afsenderens maskine til modtagerens mailserver. Afsenderens mailserver bør derfor opsættes således, at der gennemtvinges TLS ved fremsendelse af e-mails der indeholder fortrolige eller følsomme oplysninger, og at e-mailen ligeledes ikke afsendes, medmindre en TLS forbindelse kan garanteres.

- Hvis forbindelsen fra afsenderens maskine til afsenderens mailserver foregår over et åbent netværk, skal forbindelsen ved overleveringen af e-mailen til denne mailserver ligeledes sikres med TLS. Der bør kun anvendes TLS 1.2 eller nyere.

- Når der anvendes TLS skal man som dataansvarlig desuden være opmærksom på, at det kun er selve transporten af e-mailen der krypteres. E-mailen vil således som udgangspunkt lagres i en ukrypteret og læselig tilstand på både afsenderes og modtagerens mailservere. Dette står i kontrast til en løsning, hvor der anvendes end-to-end kryptering (…)”